SAML 2.0

Auf der Oberfläche zur Konfiguration eines dem SAML 2.0-Standard folgenden Identity Providers (z.B. Shibboleth 2.0) werden die folgenden beschriebenen Parameter abgefragt.

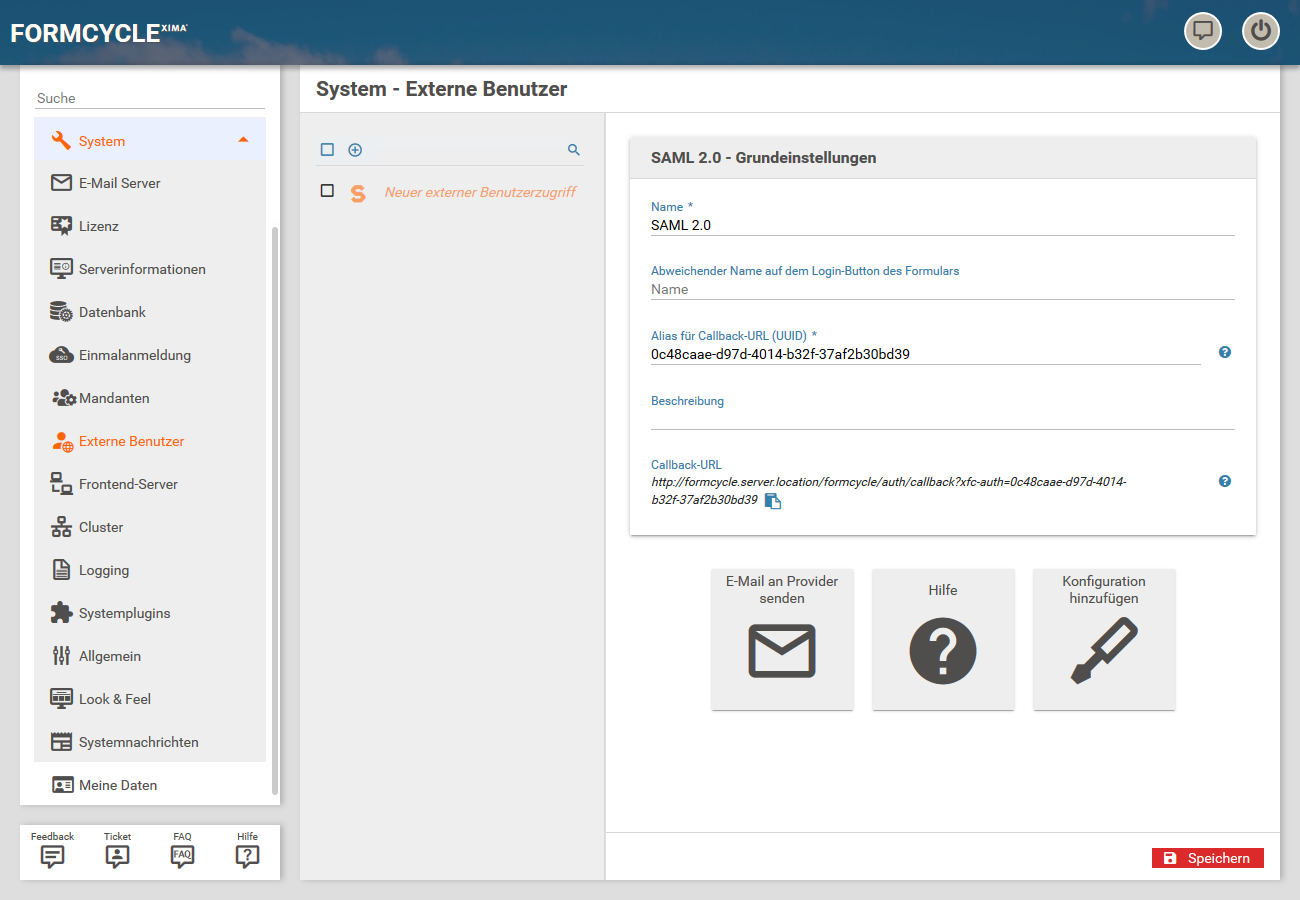

Grundeinstellungen

Name

Bezeichnung des Identity Providers in Xima® Formcycle.

Abweichender Name auf dem Login-Button des Formulars

Wenn ein Formular so konfiguriert wurde, dass mehrere Authenthentifizierungsmöglichkeiten zur Auswahl stehen, wird beim Öffnen des Formulars ein Dialog angezeigt in dem man eine Authentifizierungsart wählen muss. Hier kann festgelegt werden, welcher Textinhalt auf dem Button für diesen Identity Provider stehen soll.

Wird an dieser Stelle nichts eingetragen, wird die unter Name eingetragene Bezeichung verwendet.

Alias für Callback-URL (UUID)

Eindeutiger Identifikator, welcher der Identity Provider beim Rücksprung zu Xima® Formcycle verwendet. Dieser Wert wird automatisch generiert, kann bei Bedarf jedoch geändert werden.

Callback-URL

Die beim Rücksprung vom Identity Provider zu Xima® Formcycle verwendete URL wird hier angezeigt und kann über das Kopieren-Symbol rechts neben der URL in die Zwischenablage kopiert werden.

Initial sichtbare Schaltflächen

Unter den Grundeinstellungen befinden sich zunächst 3 Schaltflächen, deren Funktionen bei der Konfiguration des Identity Providers helfen sollen.

E-Mail an Provider senden

Öffnet das im System eingerichtete E-Mail-Programm mit einer vorformulierten Anfrage bezüglich der für die Konfiguration des Identity Providers im Xima® Formcycle benötigten Informationen.

Hilfe

Öffnet diese Hilfeseite im Browser.

Konfiguration hinzufügen

Nachdem die benötigten Informationen vom Identitiy Provider bereitgestellt wurden, kann durch einen Klick auf diesen Button der Bereich für die Konfiguration des Identity Providers geöffnet werden. Es öffnet sich der im folgenden beschriebene Bereich Konfiguration.

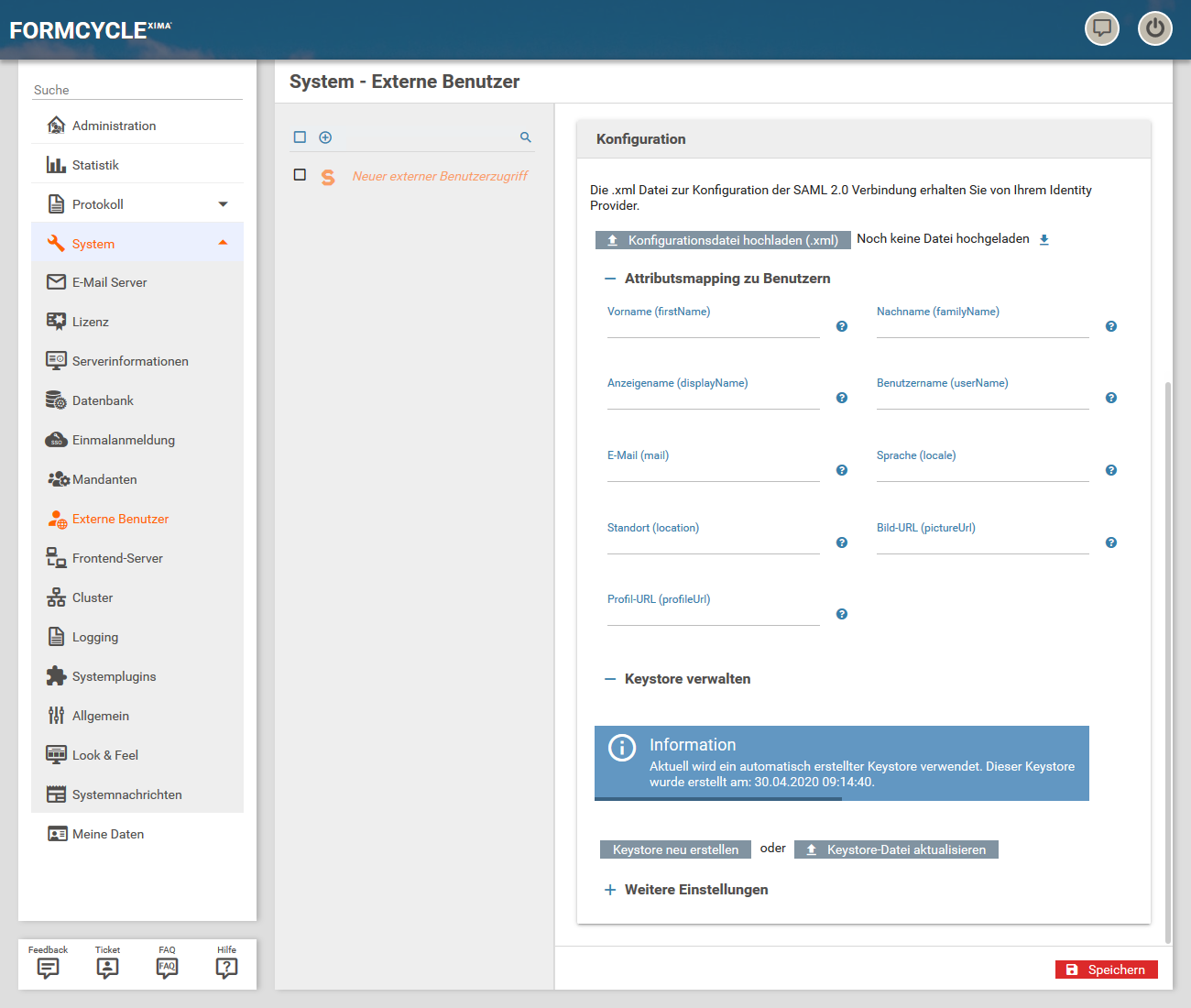

Konfiguration

Konfigurationsdatei

- Konfigurationsdatei hochladen: Durch das Drücken dieser Schaltläche öffnet sich ein Dateiauswahldialog, mit dem die vom Identity Provider gelieferte Konfigurationsdatei ausgewählt werden kann. Durch das Bestätigen der Auswahl im Dialog wird die Datei hochgeladen.

- Dateiname.xml: Nachdem eine Konfigurationsdatei hochgeladen und die Konfiguration gespeichert wurde, besteht die Möglichkeit, die Datei an dieser Stelle wieder herunterzuladen. Der Download wird durch einen Klick auf den Dateinamen oder das -Symbol gestartet.

Attributsmapping zu Benutzern

Durch klicken auf Attributsmapping zu Benutzern können die Konfigurationsfelder für das Mapping einzelner Attribute sichtbar gemacht werden. Für die folgenden Daten können SAML-Attribute konfiguriert werden, wobei in jedem Fall der Name des saml:Attribute Knotens angegeben werden muss.

- Vorname (firstName): Vorname des Benutzers

- Nachname (familyName): Nachname des Benutzers

- Anzeigename (displayName): Anzeigename des Benutzers

- Benutzername (userName): Benutzername des Benutzers

- E-Mail (mail): E-Mail-Adresse des Benutzers

- Sprache (locale): Sprache des Benutzers

- Standort (location): Standort des Benutzers

- Bild-URL (pictureUrl): Bild-URL des Benutzers

- Profil-URL (profileUrl): Profil-URL des Benutzers

Keystore verwalten

Durch klicken auf Keystore verwalten werden die Einstellungen für den Keystore sichtbar. Zunächst gibt es dort die beiden folgenden Schaltflächen:

- Keystore neu erstellen: Erstellt einen neuen Keystore mit einem neuen Schlüsselpaar

- Keystore-Datei aktualisieren: Öffnet einen Dateiauswahldialog, mit dem ein vorhandener Keystore ausgewählt und hochgeladen werden kann.

Nach dem Hochladen eines eigenen Keystores erscheinen zudem die folgenden Eingabelfelder:

- Keystore-Passwort: Passwort des Keystores

- Keypair-Passwort: Passwort des Schlüsselpaars

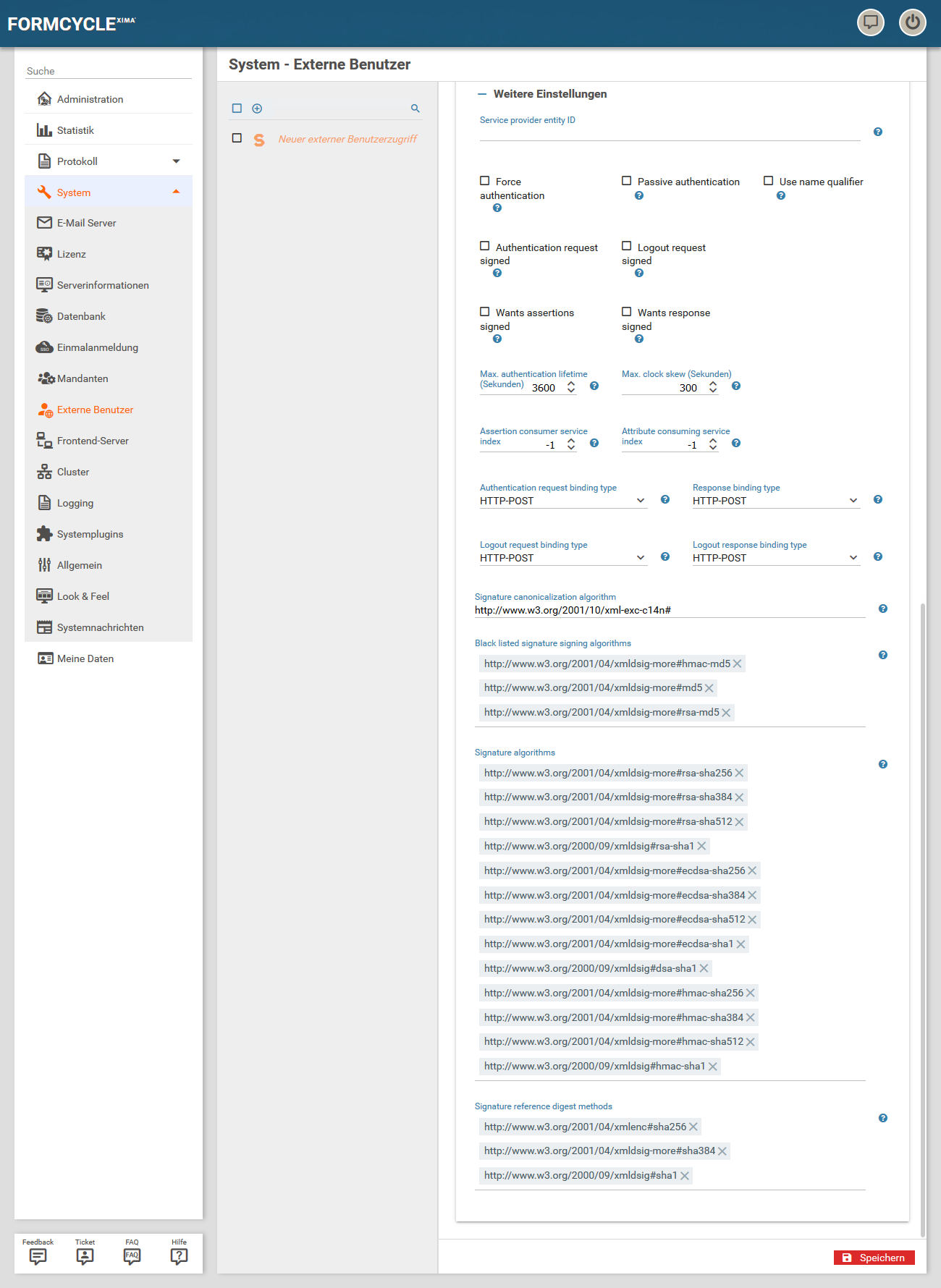

Weitere Einstellungen

Durch einem Klick auf Weitere Einstellungen können weitere Parameter für die Verbindung mit dem Identity Provider konfiguriert werden.

Service provider entity ID

Optionale ID zur Identifikation gegenüber dem Identity Provider.

Force authentication

Legt fest, ob eine Anmeldung durch den Benutzer erzwungen werden soll, obwohl noch eine gültige Sitzung vorhanden ist.

Passive authentication

Legt fest, ob eine Anmeldung ohne Interaktion mit dem Benutzer versucht werden soll.

User name qualifier

Legt fest, ob bei Anmeldungsanfragen der NameQualifier mitgesendet werden soll. Dies ist im SAML-Standard nicht vorgesehen, jedoch bei einigen Identity Providern notwendig.

Authentication request signed

Legt fest, ob die Anmeldungsanfrage digital signiert werden soll.

Logout request signed

Legt fest, ob die Abmeldungsanfrage digital signiert werden soll.

Wants assertions signed

Legt fest, ob die SAML-Aussagen (Assertions) digital signiert erwartet werden.

Wants response signed

Legt fest, ob die SAML-Antworten digital signiert erwartet werden.

Max. authentication lifetime (Sekunden)

Maximale dauer einer bestehenden Anmeldung beim Identity Provider. Standardwert ist 3600 Sekunden.

Max. clock skew (Sekunden)

Maximal erlaubter Unterschied zwischen den Systemuhrzeiten von Xima® Formcycle-Server und dem Identity Provider. Standardwert ist 300 Sekunden.

Assertion consumer service index

Legt den Index des Assertion Consuming Service fest, welcher bei der Anmeldungsanfrage verwendet werden soll. Standardwert ist -1, was dem Standard des Identity Providers entspricht.

Attribute consumer service index

Legt den Index des Attribute Consuming Service fest, welcher bei der Anmeldungsanfrage verwendet werden soll. Standardwert ist -1, was dem Standard des Identity Providers entspricht.

Authentication request binding type

Übermittlungstyp, mit welchem FORMCYCLE eine Anmeldung am Identity Provider anfragt.

Response binding type

Übermittlungstyp, mit welchem der Identity Provider auf eine Anmeldung von FORMCYCLE antwortet.

Logout request binding type

Übermittlungstyp, mit welchem FORMCYCLE eine Abmeldung am Identity Provider anfragt.

Logout response binding type

Übermittlungstyp, mit welchem der Identity Provider auf eine Abmeldung von FORMCYCLE antwortet.

Signature canonicalization algorithm

Legt den Algortithmus fest, welcher für die Umwandlung der signierten Anfrage in eine standrdisierte XML-Normalform verwendet werden soll. Standardmäßig wird http://www.w3.org/2001/10/xml-exc-c14n# verwendet.

Black listed signature signing algorithms

Für das Signieren verbotene Algorithmen.

Signature algorithms

Für das Signieren erlaubte Algorithmen.

Signature reference digest methods

Gibt die Hash-Algorithmen an, welche beim Signieren der SAML-Aussagen (Assertions) erlaubt sind.