LDAP-E-Mail-Verschlüsselungsplugin

Plugin-Download (erfordert Anmeldung)

Es ist möglich, in E-Mail-Aktionen in der Statusverarbeitung per S/MIME verschlüsselte E-Mails zu versenden. Dazu wird ein Zertifikat des Empfängers benötigt, welches den Schlüssel für die Verschlüsselung enthält. Das kostenpflichtige Ldap-E-Mail-Verschlüsselungsplugin ermöglicht es, dieses Zertifikat aus einem Ldap-Verzeichnis auszulesen. Dabei wird anhand der E-Mail-Adresse des Empfängers nach einem Eintrag beziehungsweise einer Person im Ldap-Verzeichnis gesucht. Wird ein Eintrag gefunden, wird der das Zertifikat aus einem frei einstellbaren Attribut des Eintrags ausgelesen und verwendet.

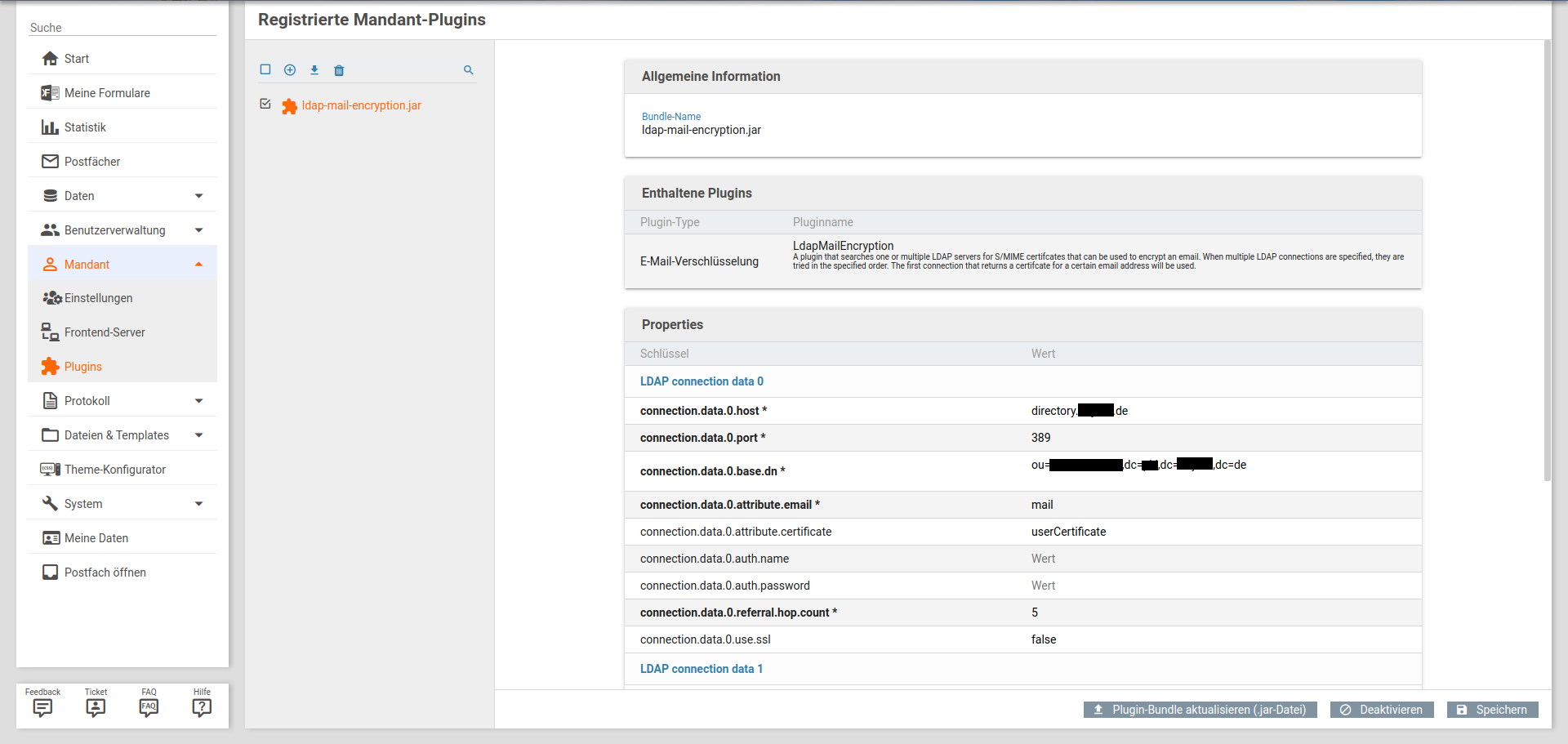

Nachdem dieses Plugin installiert wurde, muss es konfiguriert werden. Die Konfiguration besteht daraus, dass angegeben wird, auf welches Ldap-Verzeichnis zugegriffen werden soll und in welchen Attributen die E-Mail-Adresse und das Zertifikat stehen.

Bei Bedarf können auch mehrere Ldap-Verzeichnisse konfiguriert werden. Dazu müssen Konfigurationsparameter mit dem entsprechenden Index angelegt werden, also zum Beispiel connection.data.2.base.dn oder connection.data.3.base.dn.

Konfiguration

Folgende Konfigurationsparameter gibt es:

- connection.data.<INDEX>.host (Erforderlich)

- Host-Name des Ldap-Servers, ohne Port und ohne Protokoll.

- Beispiel: directory.bayern.de

- connection.data.<INDEX>.port (Erforderlich)

- Port des Ldap-Servers.

- Beispiel: 389

- connection.data.<INDEX>.base.dn (Erforderlich)

- Base-Domain für die Ldap-Suche.

- Beispiel: ou=pki-teilnehmer,dc=pki,dc=bayern,dc=de

- connection.data.<INDEX>.attribute.email (Erforderlich)

- Attribut im Active-Directory, welches die E-Mail-Adresse enthält.

- Beispiel: mail

- connection.data.<INDEX>.attribute.certificate (Erforderlich)

- Attribut im Active-Directory, welches das Zertifikat enthält. Es muss sich um ein X-509-Zertifikat handeln.

- Beispiel: userCertificate

- connection.data.<INDEX>.auth.name

- Nutzername für die Verbindung zum Ldap-Server. Freilassen, falls keine Anmeldung erforderlich ist.

- connection.data.<INDEX>.auth.password

- Passwort für die Verbindung zum Ldap-Server. Freilassen, falls keine Anmeldung erforderlich ist.

- connection.data.<INDEX>.referral.hop.count (Erforderlich)

- Maximale Anzahl an Verweisen, denen gefolgt wird.

- connection.data.<INDEX>.use.ssl

- Ob die Verbindung zum Ldap-Server verschlüsselt ist, also Ssl beziehungsweise Tls benutzt. Kann auf true oder false gesetzt werden.

Versionhistorie

1.0.0

- Initialer Release.